Angripare behöver inte besitta någon större teknisk kompetens för att utföra sofistikerade nätfiskeattacker. Kriminella aktörer säljer färdiga nätfiskeverktyg som angriparna kan utnyttja för att försöka stjäla inloggningsuppgifter.

Under hösten har det rapporterats om hur två kommersiella nätfiskeverktyg har lagt till stöd för så kallade browser-in-the-browser-attacker. Det är en attacktyp där en webbsida skapar en ruta som ser ut som ett riktigt webbläsarfönster. I själva verket är rutan bara grafik som visas ovanpå resten av webbsidans innehåll. Eftersom den falska rutan inte är något äkta webbläsarfönster kan angriparna anpassa allt som visas däri, inklusive domänen i rutans falska adressfält.

Den här typen av attack går att avslöja genom att försöka dra det falska webbläsarfönstret ut från webbsidan som det visas ovanpå. Om webbläsarfönstret är falskt är det omöjligt. Genom att använda en lösenordshanterare minimeras risken för att falla offer. En lösenordshanterare föreslår bara inloggningsuppgifter som är kopplade till domänen för webbsidan som visas. Eftersom det falska webbläsarfönstret är en del av en aldrig tidigare besökt webbsida har lösenordshanteraren inga sparade inloggningsuppgifter att föreslå.

Microsoft har också noterat att de så kallade Clickfix-attackerna blir alltmer sofistikerade. Angripare har bland annat börjat dra nytta av webbsidor som visar falska blåskärmar. Webbsidorna efterliknar de blå Windows Update-skärmarna och öppnas i helskärmsläge. För ovana datoranvändare är det svårt att se skillnad på en riktig Windows Update-skärm och en webbsida som simulerar en sådan men i själva verket instruerar användaren att infektera sin egen dator.

I veckans podd pratar Peter och Nikka om de innovativa webbläsarattackerna och vad användare bör göra för att inte falla offer. Podduon pratar också om vad som orsakade tisdagens stora internetproblem. Nikka går även igenom Nordpass lista över Sveriges vanligaste lösenord och konstaterar att listan är helt orimlig.

Kapitel i avsnittet

- 00.00 Inledning

- 01.23 Everest erbjuder Svenska kraftnäts data för två miljoner dollar

- 02.54 Google slopar krav på utvecklarverifiering för Android-appar

- 06.48 Kritiska röster mot den danska åldersverifieringsappen

- 11.31 Nordpass lista visar inte Sveriges vanligaste lösenord

- 16.13 Bugg hos Cloudflare orsakade tisdagens internetproblem

- 21.26 Webbläsare i webbläsaren-attacker

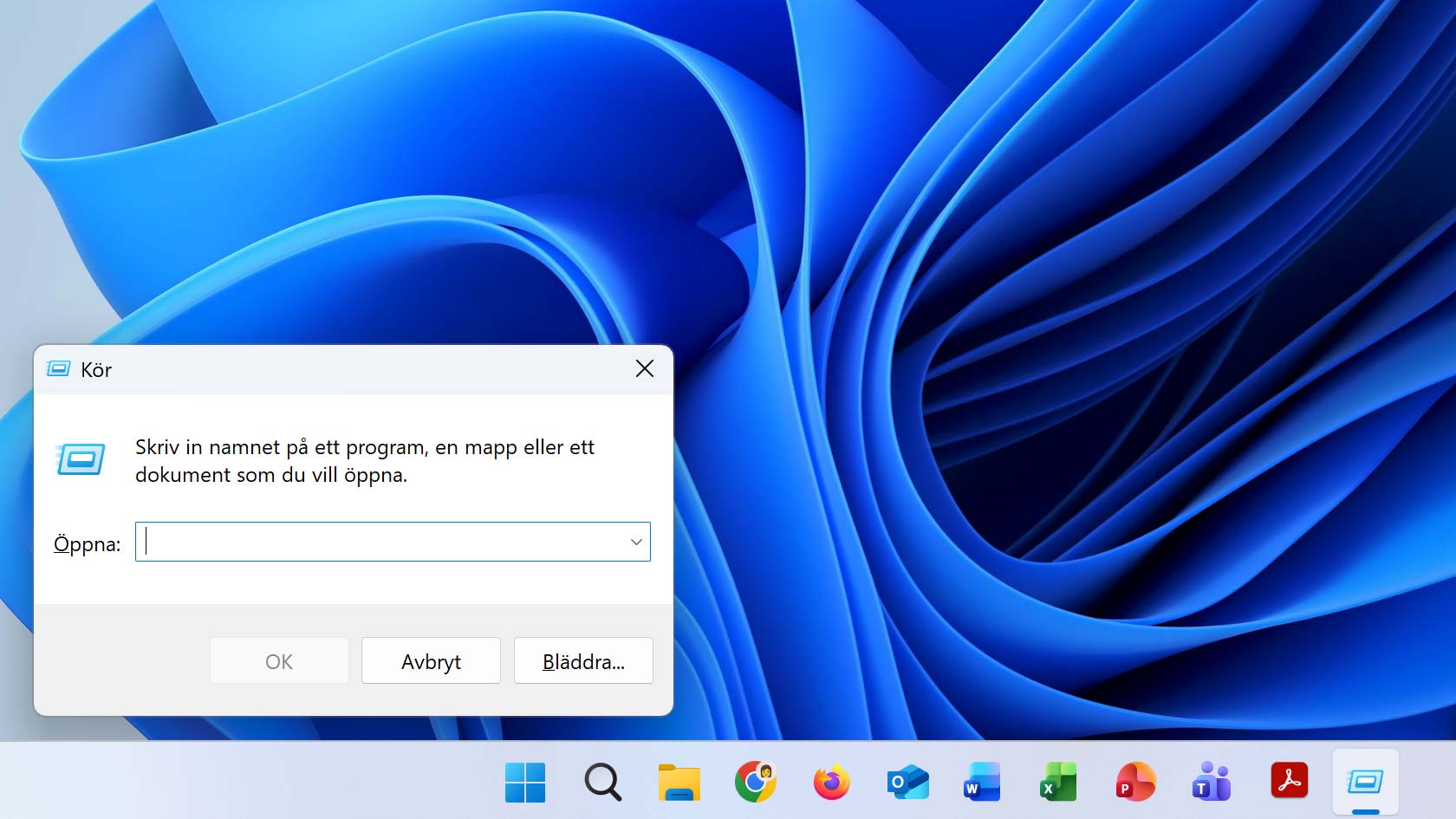

Kör-prompten i Windows

I slutet av avsnittet nämns Kör-prompten i Windows som öppnas av att hålla ned Windows-tangenten och klicka på R. Vanliga användare behöver aldrig öppna Kör-prompten, men den utnyttjas frekvent i Clickfix-attacker. Det kan därför vara en god idé att påminna ovana datoranvändare om att aldrig följa uppmaningar som säger åt dem att göra något med Kör-prompten.

Omtalat i avsnittet

- Googles blogginlägg om slopade krav på utvecklarverifiering

- Bli säker-poddinslaget om EU:s åldersverifieringsapp

- Digitaliseringsministeriets pressmeddelande om danska åldersverifieringsappen

- Radars artikel om kritiken mot den danska åldersverifieringsappen

- Bli säker-artikeln om myten om tjuvlyssnande mobiler

- Bli säker-videon om NordVPN:s illegala marknadsföring

- Nordpass lista över Sveriges påstått vanligaste lösenord

- Cloudflares artikel om tisdagens driftstörning

- Bli säker-poddinslaget från 2022 om browser-in-the-browser-attacker

- Cloudflares artikel om RaccoonO365

- Push Securitys artikel om Sneaky 2FA

- Bli säker-poddinslaget om Microsoft Edges scareware-detektor

- Microsofts bloggartikel om den färdiga utrullningen av Edges scareware-detektor

- Daniel B:s video om blåskärmar med Clickfix-attacker (via PC Mag)

I avsnittet pratar nämner Peter och Nikka två populärkultursreferenser. Nikka nämner om Xzibit-memen ”yo dawg” och Peter nämner om ”All your base are belong to us” från arkadspelet Zero Wing. Spelet släpptes 1989 men den felaktiga översättningen dök först upp i den europeiska Sega Mega Drive-utgåvan från 1991.

Kommentarer

Delta i diskussionen. Logga in med ditt befintliga konto på Nikka Systems Academy eller skapa ett nytt konto helt gratis.